Observação

A configuração do firewall foi movida para a página de configurações do Agente de codificação do Copilot. As configurações anteriores salvas como variáveis do Ações serão mantidas nessa página.

Visão geral

Por padrão, o acesso do Copilot à Internet é limitado por um firewall.

Limitar o acesso à Internet ajuda a gerenciar riscos de exfiltração dos dados, em que um comportamento surpreendente do Copilot ou instruções mal-intencionadas fornecidas a ele pode fazer com que o código ou outras informações confidenciais sejam vazadas para locais remotos.

O firewall sempre permite o acesso a vários hosts que o Copilot usa para interagir com o GitHub. Por padrão, uma lista de permitidos recomendada também é habilitada para permitir que o agente baixe dependências.

Se o Copilot tentar fazer uma solicitação bloqueada pelo firewall, um aviso será adicionado ao corpo da pull request (se o Copilot estiver criando uma pull request pela primeira vez) ou a um comentário (se o Copilot estiver respondendo a um comentário da pull request). O aviso mostra o endereço bloqueado e o comando que tentou fazer a solicitação.

Limitações

O firewall do agente tem limitações importantes que afetam sua cobertura de segurança.

-

**Aplica-se somente aos processos iniciados pelo agente**: o firewall só se aplica aos processos iniciados pelo agente por meio de sua ferramenta Bash. Ele não se aplica a servidores ou processos do protocolo MCP iniciados nas etapas de configuração do Copilot. -

**Aplica-se somente no dispositivo do GitHub Actions**: o firewall só opera dentro do ambiente do dispositivo do GitHub Actions. Ele não se aplica a processos em execução fora desse ambiente. -

**Potencial para ser ignorado**: ataques sofisticados podem ignorar o firewall, podendo permitir o acesso não autorizado à rede e à exfiltração dos dados.

Essas limitações significam que o firewall fornece uma camada de proteção para cenários comuns, mas não deve ser considerado uma solução de segurança abrangente.

Noções básicas sobre a lista de permissões de firewall recomendada

A lista de permitidos recomendada, habilitada por padrão, permite o acesso a:

- Repositórios de pacotes de sistemas operacionais comuns (por exemplo, Debian, Ubuntu, Red Hat).

- Registros de contêiner comuns (por exemplo, Docker Hub, Registro de Contêiner do Azure, Registro de Contêiner Elástico da AWS).

- Registros de pacotes usados por linguagens de programação populares (C#, Dart, Go, Haskell, Java, JavaScript, Perl, PHP, Python, Ruby, Rust, Swift).

- Autoridades de certificação comuns (para permitir que certificados SSL sejam validados).

- Hosts usados para baixar navegadores da Web para o servidor MCP da Playwright.

Para obter a lista completa de hosts incluídos na lista de permissões recomendada, consulte Referência da lista de permissões do copilot.

Desabilitando a lista de permissões recomendada

Você pode optar por desativar a lista de permitidos recomendada. Desabilitar a lista de permissões recomendada provavelmente aumentará o risco de acesso não autorizado a recursos externos.

-

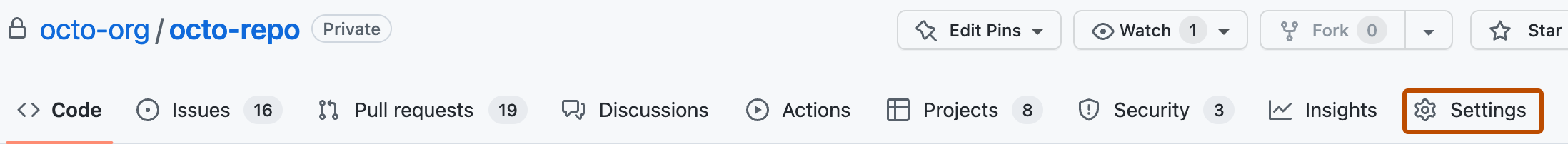

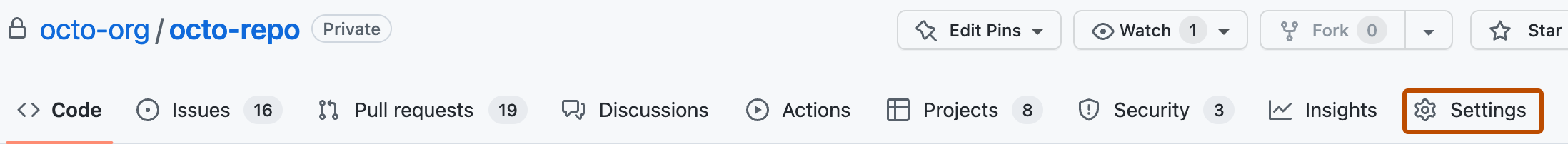

Em GitHub, acesse a página principal do repositório.

-

No nome do repositório, clique em Settings. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Code &automation" da barra lateral, clique em Copilot e em agente de codificação.

-

Alterne a configuração Recommended allowlist para off.

Para usar a lista de permitidos recomendada, além de sua própria lista de permitidos, mantenha a configuração da Lista de permitidos recomendada como ativada e adicione os endereços que deseja na página Personalizar lista de permitidos.

Lista de permissões de hosts adicionais no firewall do agente

Você pode permitir endereços adicionais na lista de permitidos do firewall do agente.

-

Em GitHub, acesse a página principal do repositório.

-

No nome do repositório, clique em Settings. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Code &automation" da barra lateral, clique em Copilot e em agente de codificação.

-

Clique em Personalizar lista de permitidos

-

Adicione os endereços que você deseja incluir na lista de permitidos. Você pode incluir:

-

**Domínios** (por exemplo, `packages.contoso.corp`). O tráfego será permitido para o domínio especificado e quaisquer subdomínios. **Exemplo**: `packages.contoso.corp` vai permitir o tráfego para `packages.contoso.corp` e `prod.packages.contoso.corp`, mas não para `artifacts.contoso.corp`. -

**URLs** (por exemplo, `https://packages.contoso.corp/project-1/`). O tráfego só será permitido no esquema (`https`) e no host (`packages.contoso.corp`) especificados, sendo limitado aos caminhos e seus descendentes especificados. **Exemplo**: `https://packages.contoso.corp/project-1/` vai permitir o tráfego para `https://packages.contoso.corp/project-1/` e `https://packages.contoso.corp/project-1/tags/latest`, mas não para `https://packages.consoto.corp/project-2`, `ftp://packages.contoso.corp` ou `https://artifacts.contoso.corp`.

-

-

Clique em Adicionar Regra.

-

Depois de validar sua lista, clique em Salvar alterações.

Como desabilitar o firewall

Aviso

Desabilitar o firewall permitirá que Copilot se conecte a qualquer host, aumentando os riscos de exfiltração de código ou outras informações confidenciais.

O firewall está habilitado por padrão. Para desabilitar o firewall, alterne a configuração Habilitar firewall para desativada.

Leitura adicional

-

[AUTOTITLE](/actions/writing-workflows/choosing-what-your-workflow-does/store-information-in-variables#creating-configuration-variables-for-a-repository) -

[AUTOTITLE](/copilot/customizing-copilot/customizing-the-development-environment-for-copilot-coding-agent)